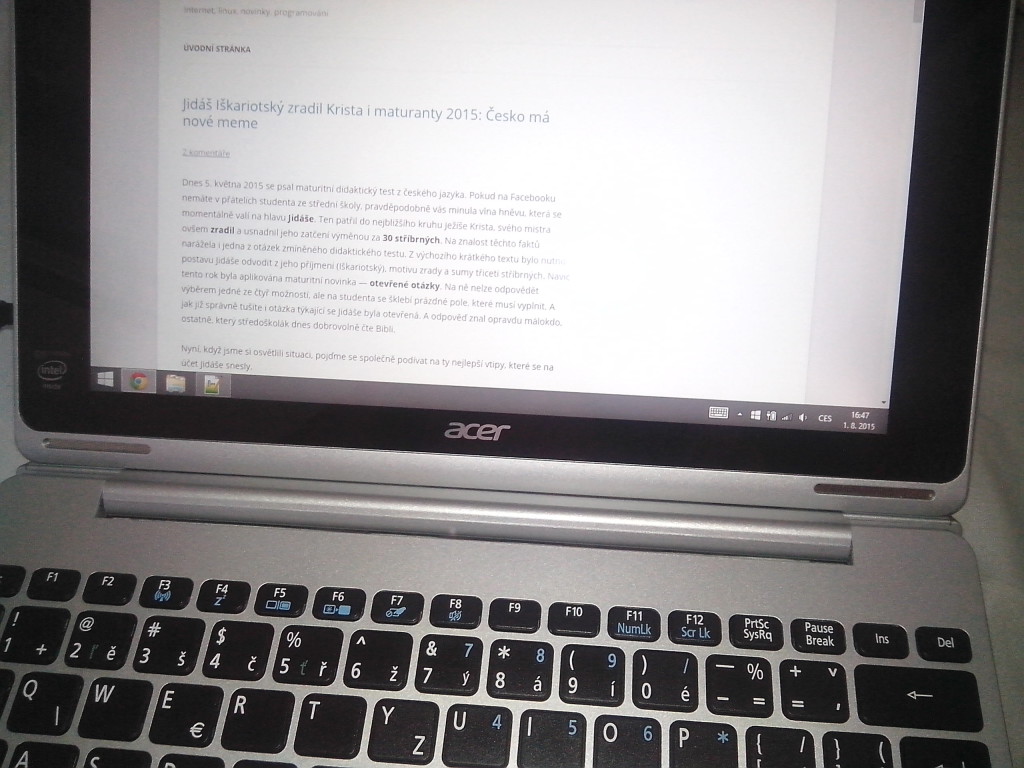

Po dobu tří měsíců se mi do ruky dostal malý notebook Acer Aspire Switch 2 10. Ta dvojka v názvu značí evoluční řadu, desítka naopak úhlopříčku displeje. Jde o konvertibilní zařízení. Dotykový displej lze oddělit od klávesnice, čímž vzniká tablet. Připojením doku s klávesnicí získáte možnost pohodlného psaní a jeden plnohodnotný USB 2.0 konektor (víc jich notebook nemá a postrádá RJ-45). Zařízení jsem používal denně a nyní se s vámi podělím o svoje zkušenosti. Nepůjde o klasickou recenzi, ale spíše o poznatky z praktického užívání.

Nesmíte jezdit vlakem

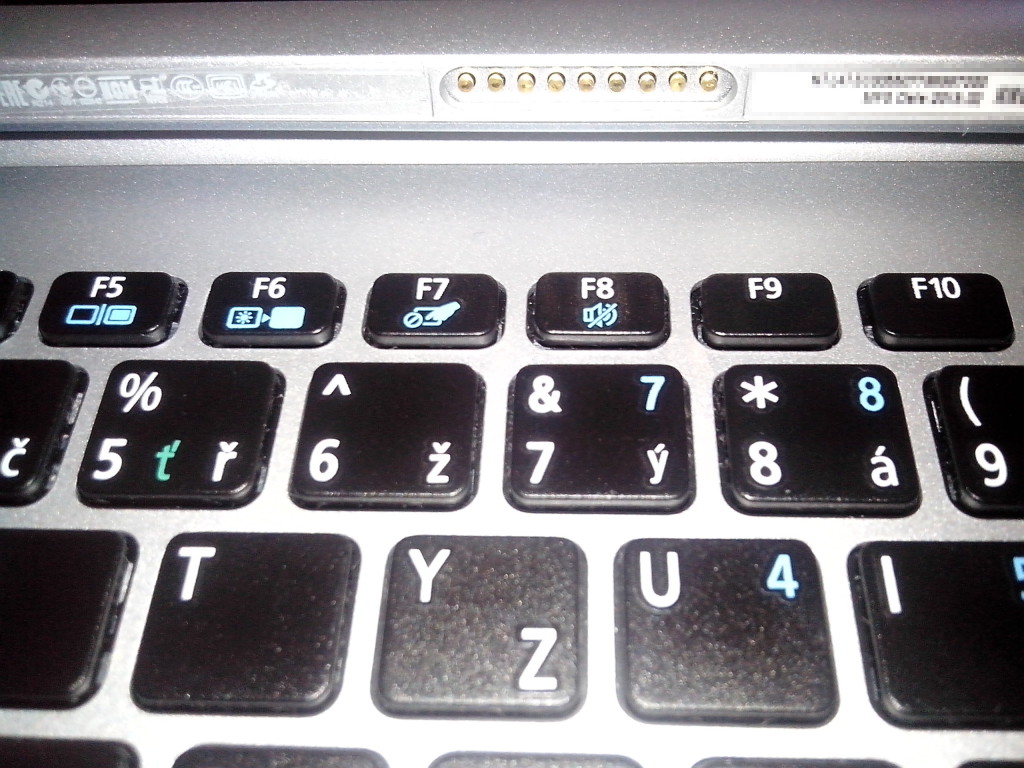

Následující odstavec bude nejspíše znít vtipně, ale notebook nesmí do vlaku. Konkrétně jej v RegioJetu rozhodně nepokládejte na stoleček v Relax třídě. Stává se totiž, že zcela náhodně vypadne klávesnice. Lék je naštěstí jednoduchý, stačí obě části notebooku rozpojit a znovu zapojit, ale zkuste si to udělat pětkrát během půl hodiny, když tvoříte nějaký text. To si o inženýrech v Aceru nebudete myslet nic pěkného.

Teď vážněji. Notebooku nejspíše vadí otřesy, které jsou s cestou vlakem neodmyslitelně spojeny. Můj tip je ten, že konkrétně selhává spoj mezi dokem s klávesnicí a monitorem. Na třeba setinu vteřiny dojde k přerušení kontaktu a operační systém žije v domnění, že dok byl odpojen.

Uvedený problém jsem vyřešil tak, že notebook pokládám na nohy, ne na stoleček. Vaše tělo totiž řadu vibrací pohltí a pro notebook je to tedy menší zátěž, než v případě položení na rovnou plochu stolku.

Osobně mi konstrukce notebooku připadá lehce postavená na hlavu. Část s displejem je totiž mnohem těžší než dok s klávesnicí. Chápu, že bylo třeba někam vměstnat baterii a všechen hardware, díky tomu je ovšem spoj s dokem více namáhán (pořád na něj něco tlačí nebo s ním kývá těžší displej). Měl jsem strach používat notebook v nestandardních polohách, zdálo se mi, že se displej až moc tlačí k zemi, každou chvílí povolí spoj s klávesnicí a horní část se oddá gravitaci.

Nejde nainstalovat alternativní OS

Druhý den používání notebooku jsem došel k názoru, že dlaždice ve Windows 8 jsou sice pěkné, ale vrátím se ke svému oblíbenému Linuxu. Vytvořil jsem si tedy instalační USB flash disk s tím, že formou dual-bootu nainstaluji distribuci Ubuntu. Jenže to bych nejprve musel z flashky nabootovat …

Notebook nemá klasický BIOS. Namísto toho používá UEFI. Nic proti tomu, je to novější technologie, bývá však slušnost povolit přepnutí zařízení do legacy módu a BIOS emulovat. Díky tomu bych mohl nabootovat z flashky a Ubuntu nainstalovat. Firmware notebooku však nic podobného neumožňuje. Našel jsem sice různé pokoutné návody, jak vytvořit instalační médium kompatibilní s UEFI, ovšem jak jsem si přečetl, polovina věcí by mi pak v Linuxu stejně nefungovala (např. Wi-Fi). Vzhledem k tomu, že jsem měl notebook zapůjčený jen na pár měsíců, tak jsem toto neřešil a používal Windows.

Jednou vypadlo podsvícení

Za dobu používání notebooku se mi jednou stalo, že vypadlo podsvícení. Šlo dle mého o softwarový problém, pomohl totiž restart. Notebook podle úrovně okolního jasu podsvícení sám reguluje, tady to zdá se, přeťal.

Odezva systému

Opravdu příjemně mě překvapila rychlost systému. S notebookem se skutečně příjemně pracuje, i když jsou na něm naistalované poměrně náročné Windows 8. Trik je podle internetu v tom, že jde o speciální edici „Windows 8.1 with Bing“, která patrně hospodárně pracuje se systémovými prostředky. Ale nemusíte se ničeho bát, jde o plnohodnotné Windows, každý program, který jsem nainstaloval, fungoval.

Dále jsem se hodně bál nedostatku RAM. Počítač ale těží z toho, že nemá žádný pevný disk a stránkovat tak může na rychlou paměť.

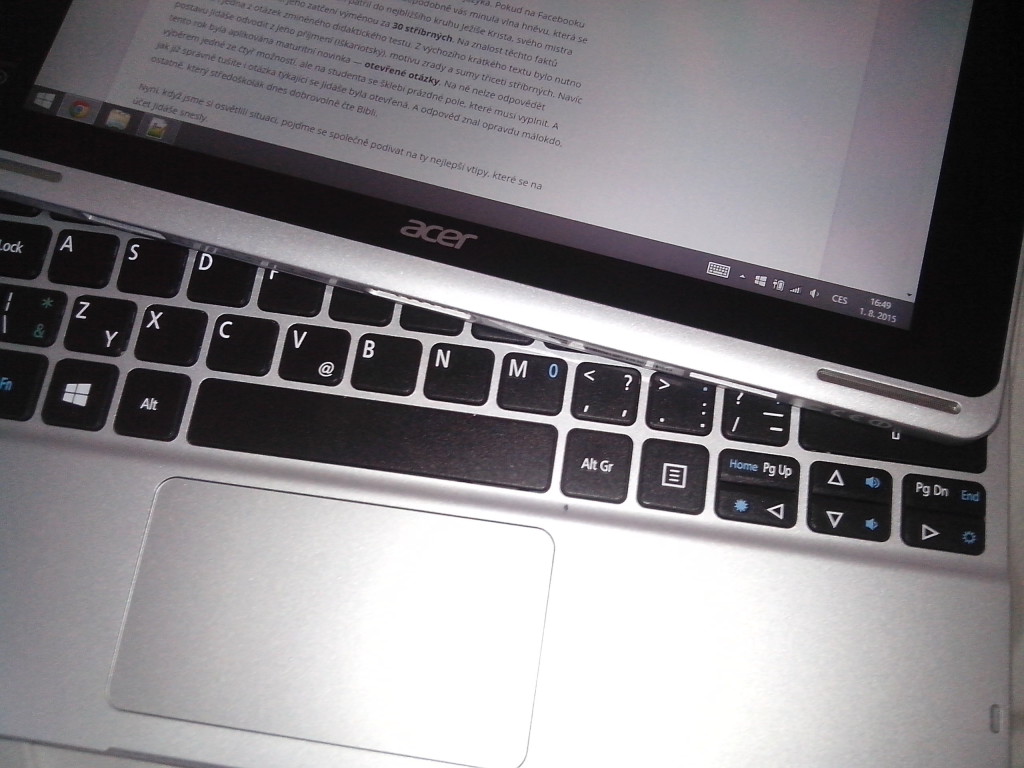

Dotykové rozhraní

Někdy mám pocit, že Windows 8 trpí schizofrenií. Dvě metody používání zařízení (tablet nebo notebook) totiž programátoři v Microsoftu vyřešili po svém. Ty důležité aplikace jsou v počítači dvakrát. Jednou je program optimalizovaný pro tablet, jindy pro ovládání myší. Což o to, to by mě asi ani nevadilo, když jste ale v módu počítač, chcete kouknout na fotku a otevře se vám tabletový prohlížeč s dotykovým ovládáním, tak si klepete na čelo.

Zajímavé problémy vznikají i obráceně. S myší a klávesnicí jsem nainstaloval VLC media player a na tabletu chtěl kouknout na film. Jenže tento program není na takové ovládání uzpůsobený, takže se snažíte prstem trefit na titěrné ovládací prvky. Když to srovnám s MX playerem z Androidu, tak jde o rozdíl sto a jedna.

Jako uživateli vám proto nezbývá, než si některé programy nainstalovat dvakrát, jednou pro tablet, jednou pro klasický počítač.

Zhodnocení

Koupil bych si tento tablet? Na rovinu ne. Nemám pocit, že bych byl s nějakou vlastností vyloženě nespokojený, ale zařízení jako celek není pro mě. Podle mého jde spíše o tablet s klávesnicí, než o notebook. Nelze nainstalovat jiný operační systém, což patrně většině uživatelů vadit nebude. Výdrž notebooku je výborná, na běžnou práci vydrží kolem osmi hodin. Výdrž kloubu spojujícího displej s dokem je diskutabilní. Sice za dobu mého používání nedošlo k žádnému nalomení nebo ošoupání, nemám však důvěru v to, že by tomu tak bylo i po roce používání. Záruka to naštěstí jistí.

Pokud o zařízení uvažujete, zvažte, zda se výše uvedené výtky nedotknou i vás. Pokud hledáte domů počítač a tablet v jednom a nemáte v úmyslu pracovat v terénu, lze nad koupí přemítat. V opačném případě se raději poohlédněte po klasickém netbooku bez dotykového displeje.

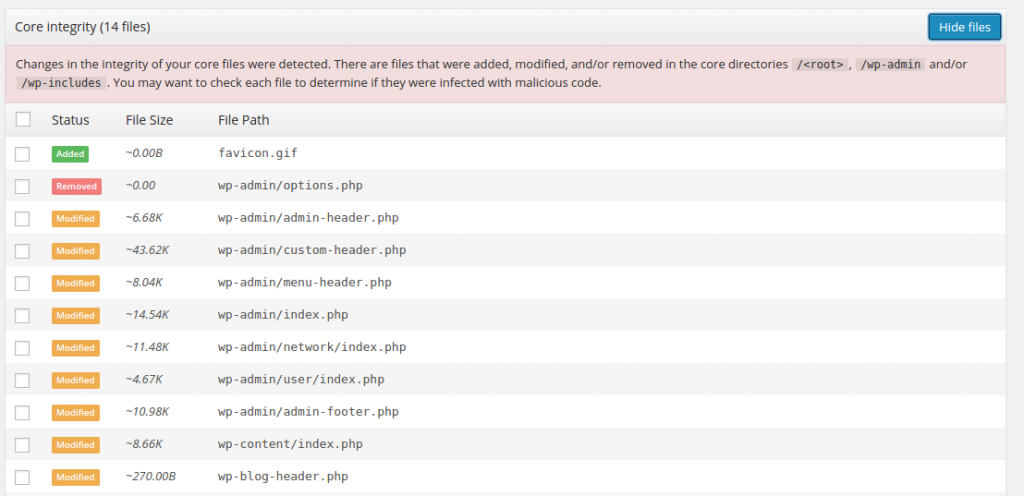

). Při načtení z webu se zobrazí jednoduchý formulář, který chce jediné — zadat heslo. Po správném zadání se hádám útočníkům zobrazí nějaká administrace , která jim umožní provádět, co se jim zrovna zamane.

). Při načtení z webu se zobrazí jednoduchý formulář, který chce jediné — zadat heslo. Po správném zadání se hádám útočníkům zobrazí nějaká administrace , která jim umožní provádět, co se jim zrovna zamane.